*边实操边更新,绝不会太监的(确信

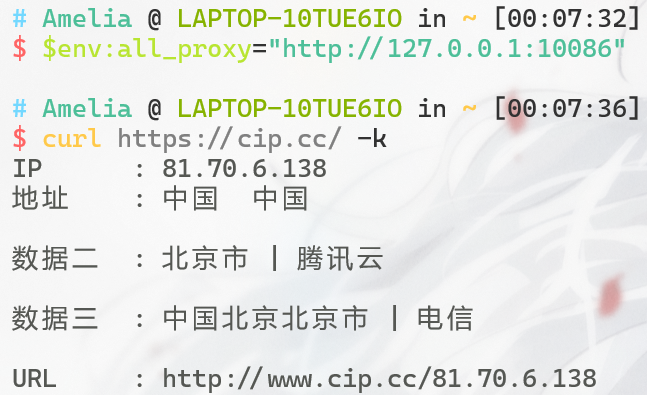

最近测站遇到一个套了阿里云盾的目标,访问频率快会封,sqlmap/被动扫描会封,到后面挂burp也会封,甚至对Firefox浏览器还做了特殊对待……wifi和流量都被封,想到了之前看过的云函数相关技巧,遂试一试

做http代理

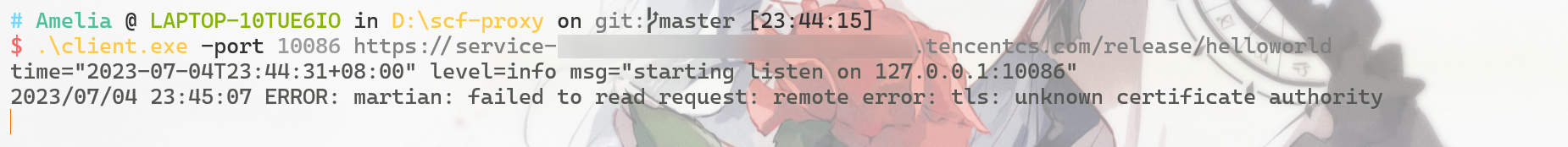

项目地址:scf-proxy

设置事件函数+API网关触发,记得把集成响应打开!云函数会将自动把json格式的返回包处理成http响应报文 起到类似反向代理的效果

几个坑点:

- 集成响应一定要开……不开的话返回内容就是4个字段的JSON,惨不忍睹

- 这是http代理,不是socks5代理!!!用作burp的代理前请三思

- 自行开发的话,云函数本体的参数和返回值都要严格遵守JSON格式要求

有如此“反向代理”的能力之后,我们可以借助它隐藏webshell请求真实地址、做dirsearch/sqlmap等扫描器的代理防止被ban、隐藏c2,原理都是一样的 只是代码稍有区别

隐藏c2

*哈哈 别急 等我买一手vps 去去就来